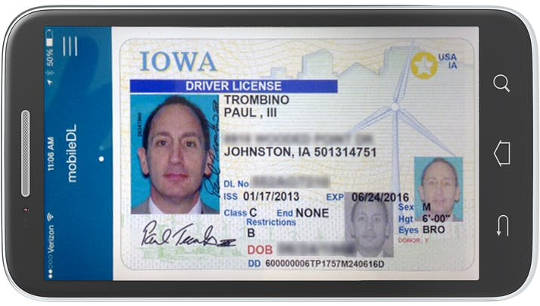

Smartphone adalah bentuk ID digital untuk banyak aplikasi dan layanan. Departemen Perhubungan Iowa

Smartphone menyimpan email, foto dan kalender Anda. Mereka menyediakan akses ke situs media sosial online seperti Facebook dan Twitter, bahkan rekening bank dan kartu kredit Anda. Dan kunci untuk sesuatu yang lebih pribadi dan berharga - identitas digital Anda.

Melalui peran mereka di dua faktor sistem otentikasi, yang paling umum digunakan mengamankan metode perlindungan identitas digital, smartphone menjadi penting untuk mengidentifikasi orang baik online maupun offline. Jika data dan aplikasi di ponsel cerdas tidak aman, itu adalah ancaman terhadap identitas orang, yang berpotensi membuat penyusup berpose sebagai target mereka di jaringan sosial, email, komunikasi di tempat kerja dan akun online lainnya.

Baru-baru ini seperti 2012, FBI merekomendasikan agar pengguna melindungi data ponsel cerdas mereka dengan mengenkripsi itu Baru-baru ini, meskipun, agen memiliki tanya pembuat telepon untuk menyediakan jalan masuk ke perangkat terenkripsi, apa yang polisi sebut "akses yang luar biasa"Perdebatan sejauh ini berfokus pada privasi data, namun meninggalkan aspek penting dari enkripsi smartphone: kemampuannya untuk mengamankan identitas online pribadi orang.

Seperti yang saya tulis di buku terbaru saya, "Mendengarkan In: Cybersecurity in a Insecure Age, "Melakukan apa yang diinginkan FBI - membuat ponsel lebih mudah dibuka - tentu mengurangi keamanan pengguna. Baru baru ini Studi Akademi Ilmu Pengetahuan, Teknik dan Kedokteran Nasional, di mana saya berpartisipasi, juga memperingatkan bahwa membuat ponsel lebih mudah dibuka berpotensi melemahkan elemen kunci ini untuk mengamankan identitas online orang.

Mengumpulkan bukti atau melemahkan keamanan?

Dalam beberapa tahun terakhir, polisi telah mencari akses ke smartphone para tersangka sebagai bagian dari penyelidikan kriminal, dan perusahaan teknologi menolaknya. Yang paling menonjol dari situasi ini muncul setelah 2015 San Bernardino menembak massal. Sebelum penyerang itu sendiri terbunuh dalam baku tembak, mereka bisa menghancurkan komputer dan telepon mereka - kecuali satu, sebuah iPhone yang terkunci. FBI ingin telepon didekripsi, namun khawatir bahwa usaha yang gagal untuk memecahkan mekanisme keamanan Apple dapat menyebabkan telepon masuk hapus semua datanya.

Badan ini membawa Apple ke pengadilan, berusaha memaksa perusahaan untuk menulis perangkat lunak khusus untuk menghindari perlindungan built-in telepon. Apple menolak, dengan alasan bahwa upaya FBI adalah penjangkauan pemerintah bahwa, jika berhasil, akan melakukannya kurangi semua keamanan pengguna iPhone - dan, dengan ekstensi, dari semua pengguna smartphone.

Konflik tersebut dipecahkan saat FBI membayar perusahaan cybersecurity untuk masuk ke telepon - dan ditemukan tidak ada relevansinya untuk penyelidikan Tapi biro tetap teguh bahwa penyidik harus memiliki apa yang mereka sebut "akses yang luar biasa, "Dan apa yang orang lain sebut"pintu belakang": Perangkat lunak built-in yang memungkinkan polisi untuk mendekripsi ponsel terkunci.

Pentingnya autentikasi dua faktor

Situasinya tidak sesederhana yang disarankan FBI. Telepon yang aman memberi hambatan pada penyelidikan polisi, namun juga merupakan komponen unggulan dari keamanan maya yang kuat. Dan mengingat frekuensi serangan cyber dan keragaman target mereka, itu sangat penting.

Pada bulan Juli 2015, pejabat AS mengumumkan hal itu cyberthieves telah mencuri nomor Jaminan Sosial, informasi kesehatan dan keuangan dan data pribadi lainnya 21.5 juta orang yang telah mengajukan izin keamanan federal dari Kantor Manajemen Kepegawaian AS. Pada bulan Desember 2015, serangan cyber di tiga perusahaan listrik di Ukraina kiri seperempat juta orang tanpa listrik selama enam jam. Pada bulan Maret 2016, email yang tak terhitung jumlahnya dicuri dari akun Gmail pribadi John Podesta, ketua kampanye presiden Hillary Clinton.

Dalam masing - masing kasus ini, dan lebih banyak lagi di seluruh dunia sejak, praktik keamanan yang buruk - mengamankan akun hanya melalui kata kunci - biarkan orang jahat melakukan kerusakan serius. Saat kredensial masuk mudah dipecahkan, penyusup bisa masuk dengan cepat - dan bisa pergi tanpa disadari selama berbulan-bulan.

Teknologi untuk mengamankan akun online ada di kantong orang. Menggunakan smartphone untuk menjalankan perangkat lunak yang disebut autentikasi dua faktor (atau faktor kedua) membuat masuk ke akun online jauh lebih sulit bagi orang jahat. Perangkat lunak pada ponsel cerdas menghasilkan informasi tambahan yang harus disediakan oleh pengguna, di luar nama pengguna dan kata sandi, sebelum diizinkan masuk.

Saat ini, banyak pemilik smartphone menggunakan pesan teks sebagai faktor kedua, tapi itu tidak cukup baik. Institut Nasional Standar dan Teknologi AS Memperingatkan bahwa SMS jauh kurang aman daripada aplikasi otentikasi: Penyerang bisa mencegat teks atau bahkan meyakinkan perusahaan mobile untuk meneruskan pesan SMS ke telepon lain. (Itu terjadi pada Aktivis Rusia, Aktivis Lompatan Hidup Hitam DeRay Mckesson, dan orang lain.)

Versi yang lebih aman adalah aplikasi khusus, seperti Google Authenticator or Authy, yang menghasilkan apa yang disebut time-based password satu kali. Saat pengguna ingin masuk ke layanan, dia memberikan nama pengguna dan kata sandi, dan kemudian mendapat konfirmasi untuk kode aplikasi. Membuka aplikasi menunjukkan kode enam digit yang mengubah setiap detik 30. Hanya setelah mengetik di mana pengguna benar-benar masuk. Sebuah startup Michigan menelepon Pasangan Buat ini lebih mudah: Setelah mengetik pengguna di nama pengguna dan kata sandi, sistem akan mengeluarkan aplikasi Duo di teleponnya, sehingga memungkinkannya untuk mengetuk layar untuk mengkonfirmasi login.

Namun, aplikasi ini hanya seaman telepon itu sendiri. Jika smartphone memiliki keamanan lemah, seseorang yang memilikinya dapat memperoleh akses ke akun digital seseorang, bahkan mengunci pemiliknya. Memang, tak lama setelah iPhone debutnya di 2007, hacker mengembangkan teknik untuk hacking ke ponsel hilang dan dicuri. Apple menanggapi by membangun keamanan yang lebih baik untuk data pada ponselnya; Ini adalah seperangkat perlindungan yang sama yang sekarang berusaha diupayakan penegakan hukum.

Menghindari bencana

Menggunakan telepon sebagai faktor kedua dalam otentikasi adalah nyaman: Kebanyakan orang membawa ponsel mereka setiap saat, dan aplikasinya mudah digunakan. Dan aman: Pengguna memperhatikan jika telepon mereka hilang, yang tidak mereka lakukan jika kata kunci dicabut. Telepon sebagai authenticator faktor kedua menawarkan peningkatan keamanan yang besar di luar hanya nama pengguna dan kata sandi.

Seandainya Kantor Manajemen Personalia menggunakan autentikasi faktor kedua, catatan personil tersebut tidak akan mudah diangkat. Seandainya perusahaan listrik Ukraina menggunakan autentikasi faktor kedua untuk mengakses jaringan internal yang mengendalikan distribusi daya, peretas akan merasa jauh lebih sulit untuk mengganggu jaringan listrik itu sendiri. Dan John Podesta telah menggunakan otentikasi faktor kedua, peretas Rusia tidak akan bisa masuk ke akun Gmail-nya, bahkan dengan kata sandinya.

FBI bertentangan dengan isu penting ini. Badan ini memiliki menyarankan masyarakat menggunakan autentikasi dua faktor dan membutuhkannya saat petugas polisi ingin terhubung sistem database peradilan pidana federal dari lokasi yang tidak aman seperti kedai kopi atau bahkan mobil polisi. Tapi kemudian biro tersebut ingin membuat smartphone lebih mudah dibuka, melemahkan perlindungan sistemnya sendiri.

Ya, ponsel yang sulit dibuka menghalangi penyidikan. Tapi itu merindukan cerita yang lebih besar. Kejahatan online meningkat tajam, dan serangan semakin canggih. Membuat ponsel mudah bagi para penyelidik untuk membuka kunci akan melemahkan cara terbaik bagi orang biasa untuk mengamankan akun online mereka. Ini adalah kesalahan FBI untuk menjalankan kebijakan ini.

Tentang Penulis

Susan Landau, Guru Besar Ilmu Komputer, Hukum dan Diplomasi dan Cybersecurity, Tufts University

Artikel ini awalnya diterbitkan pada Percakapan. Membaca Artikel asli.

Buku oleh Penulis ini

at Pasar InnerSelf dan Amazon