Praktik keamanan TI normal mungkin tidak melindungi Anda dari serangan jahat yang masuk ke sistem Anda melalui perangkat sehari-hari, seperti kunci USB. Shutterstock

Jika Anda menjalankan bisnis, Anda mungkin khawatir dengan keamanan TI. Mungkin Anda berinvestasi dalam perangkat lunak antivirus, firewall, dan pembaruan sistem reguler.

Sayangnya, langkah-langkah ini mungkin tidak melindungi Anda dari serangan jahat yang masuk ke sistem Anda melalui perangkat sehari-hari.

Pada malam Jumat, 24th of 2008 Oktober Richard C. Schaeffer Jr, petugas perlindungan sistem komputer NSA berada dalam briefing dengan Presiden AS George W. Bush ketika seorang ajudan memberikannya sebuah catatan. Catatan itu singkat dan to the point. Mereka telah diretas.

Bagaimana hal itu terjadi? Pelakunya adalah USB sederhana.

Serangan rantai suplai USB

Serangan itu tidak terduga karena sistem militer rahasia tidak terhubung ke jaringan luar. Sumber diisolasi ke worm yang dimuat ke kunci USB yang telah diatur dengan hati-hati dan dibiarkan dalam jumlah besar dibeli dari kios internet lokal.

Ini adalah contoh dari serangan rantai pasokan, yang berfokus pada elemen yang paling tidak aman dalam rantai pasokan organisasi.

Militer AS segera pindah ke larangan drive USB di lapangan. Beberapa tahun kemudian, AS akan menggunakan taktik yang sama untuk menembus dan mengganggu program senjata nuklir Iran dalam serangan yang sekarang telah dijuluki Stuxnet.

Pelajarannya jelas: jika Anda memasukkan drive USB ke sistem Anda, Anda harus sangat yakin dari mana mereka datang dan apa yang ada di dalamnya.

Jika pemasok bisa mendapatkan muatan rahasia ke stik USB, maka tidak ada periode aman di mana USB merupakan pilihan yang baik. Misalnya, saat ini Anda dapat membeli stik USB yang secara diam-diam merupakan komputer kecil, dan itu akan, saat dimasukkan, membuka jendela pada mesin Anda dan memainkan Pawai Death Star.

Ini hanya satu jenis serangan rantai pasokan. Apa jenis lainnya?

Serangan rantai pasokan jaringan

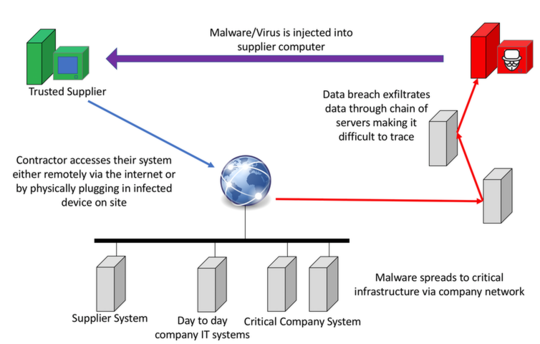

Pengguna komputer memiliki kecenderungan yang meningkat untuk menyimpan semua informasi mereka di jaringan, memusatkan aset mereka di satu tempat. Dalam skenario ini, jika satu komputer dikompromikan maka seluruh sistem terbuka untuk penyerang.

Pertimbangkan telepon konferensi yang digunakan di organisasi Anda. Misalkan ponsel yang diaktifkan jaringan ini memiliki kesalahan bawaan yang memungkinkan penyerang untuk melakukannya dengarkan percakapan apa pun di sekitarnya. Ini adalah kenyataan di 2012 ketika lebih dari versi 16 dari telepon IP populer Cisco terpengaruh. Cisco merilis tambalan untuk ponsel mereka, yang dapat diinstal oleh departemen keamanan TI sebagian besar perusahaan.

Model dasar dari serangan rantai pasokan jaringan menunjukkan betapa rentannya sistem yang saling berhubungan dalam suatu organisasi. Penulis Disediakan

Dalam 2017, masalah serupa muncul ketika merek mesin pencuci piring kelas rumah sakit dipengaruhi oleh a server web tidak aman bawaan. Dalam kasus rumah sakit, ada banyak data pribadi dan peralatan spesialis yang dapat dikompromikan oleh kerentanan seperti itu. Meskipun tambalan akhirnya dirilis, diperlukan teknisi layanan khusus untuk mengunggahnya.

Serangan rantai pasokan baru-baru ini terlibat dalam tingkat kegagalan bencana dari program rudal Korea Utara. David Kennedy, dalam sebuah video untuk Insider, membahas bagaimana AS sebelumnya telah mengganggu program nuklir menggunakan cyber. Jika mereka masih memiliki kemampuan ini, mungkin saja mereka ingin menyimpannya secara rahasia. Jika ini masalahnya, bisa dibayangkan salah satu dari banyak kegagalan Korea Utara bisa menjadi uji coba senjata cyber seperti itu.

Lima cara perusahaan dapat melindungi diri mereka sendiri

Untuk melindungi diri Anda dari semua ini, Anda perlu mengatur proses kebersihan cyber cyber yang dapat membantu menjaga bisnis Anda bebas dari infeksi.

-

Beli dan instal perangkat lunak anti-virus yang bagus dan jalankan dalam mode perlindungan, di mana ia memindai semua yang ada di mesin Anda. Iya, bahkan Mac mendapatkan virus

-

memantau siapa yang ada di jaringan Anda, hindari menggunakan perangkat yang tidak dipercaya seperti USB dan minta administrator Anda memblokir autorun sebagai kebijakan di seluruh sistem

-

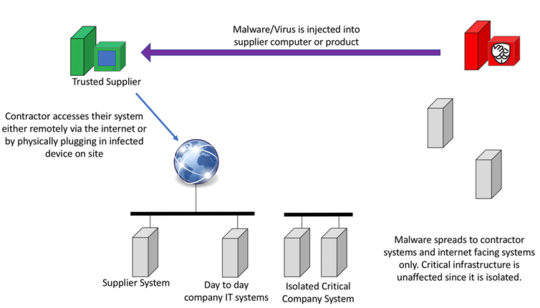

pisahkan jaringan Anda. Punya infrastruktur pabrik yang kritis? Jangan memilikinya di jaringan yang sama dengan jaringan akses tamu atau publik Anda sehari-hari

-

perbarui secara teratur. Jangan khawatir tentang masalah terbaru dan terhebat, tambal kerentanan yang diketahui di sistem Anda - terutama yang dari 1980

-

membayar perangkat lunak dan tenaga kerja Anda. Jika Anda tidak membayar produk, maka seseorang membayar Anda as produk.

Dengan memisahkan infrastruktur penting Anda dari jaringan yang menghadap internet dan pemasok yang tersedia, Anda dapat memberikan tingkat perlindungan. Namun, beberapa serangan mampu menjembatani 'celah udara' ini. Penulis Disediakan

Kesadaran dunia maya sangat penting

Akhirnya kamu bisa memaksimalkan ketahanan dunia maya dengan melatih semua orang di organisasi Anda untuk mempelajari keterampilan baru. Tetapi penting untuk menguji apakah pelatihan Anda berhasil. Gunakan latihan yang sebenarnya - bersama dengan para profesional keamanan - untuk memeriksa organisasi Anda, mempraktikkan keterampilan itu, dan berolahraga di mana Anda perlu melakukan perbaikan.

Harga dari setiap koneksi ke internet adalah bahwa itu rentan terhadap serangan. Tetapi seperti yang telah kami tunjukkan, bahkan sistem mandiri pun tidak aman. Praktik yang disengaja dan pendekatan keamanan yang bijaksana dapat meningkatkan perlindungan bisnis atau tempat kerja Anda.![]()

Tentang Penulis

Richard Matthews, Kandidat PhD, University of Adelaide dan Nick Falkner, Profesor Rekanan dan Direktur Konsorsium Kota Cerdas Australia, University of Adelaide

Artikel ini diterbitkan kembali dari Percakapan di bawah lisensi Creative Commons. Membaca Artikel asli.